Integração pfSense com Active Directory

Tutorial: Integração pfSense com Active Directory

Olá Friends!

Quanto tempo em? 2021 de muitos desafios e muito trabalho…

Como estou bastante tempo sem escrever nenhum tutorial estou até enferrujado, peguei alguns dias de férias coletivas e pude estudar um pouco e gostaria de compartilhar com todos este conteúdo que com certeza será útil para comunidade!

Trata-se de um breve tutorial para integração pfSense com Active Directory o qual ser utilizado para login administrativo do Web Config ou até mesmo na integração de VPN client to site com o OpenVPN.

Neste tutorial em especifico será abordado apenas a integração Active Directory com pfSense e como você pode configurar grupo administrativo do seu AD onde os usuários deste grupo terão a permissão de administrador do pfSense, no proximo tutorial será abordado a integração com o OpenVPN.

Pré-requisitos

- pfSense já instalado e configurado o básico;

- Active Directory instalado e configurado o básico;

- Criar usuário de serviço que irá realizar a autenticação em seu Active Directory (Não é necessário nenhuma permissão de administrador);

- Criar usuário no AD que será administrador do pfSense;

- Criar usuário no AD sem permissão – Para testes;

- Criar um grupo no AD de administração do pfSense;

![Active Directory Users and Computers

File Action View Help

Active Directory Users and Computers [WinServer201g.friendsti.com.br] Name

Type

Security Group...

User

Description

Saved Queries

friendstl.com.br

guiltin

Computers

Domain Controllers

ForeignSecurityPrincipaIs

FriendsTI

Brasil

v SaoPauIo

Computers

Groups

Keys

LostAndFound

Managed Service Accounts

Program Data

System

Users

NTDS Quotas

TPM Devices

Carlos

G_pfSense

jean

svc.pfsense](https://friendsti.com.br/wp-content/uploads/image.jpeg)

Após atender os pré-requisitos vamos para a primeira etapa deste tutorial.

Recomendo que você de um duplo clique no usuário de serviços que foi criado e anote o atributo distinguishedName pois iremos utilizar esta linha para algumas configurações neste tutorial.

Agora realize o login no WebConfigurator do seu pfSense e clique na Aba System em seguida em User Manager.

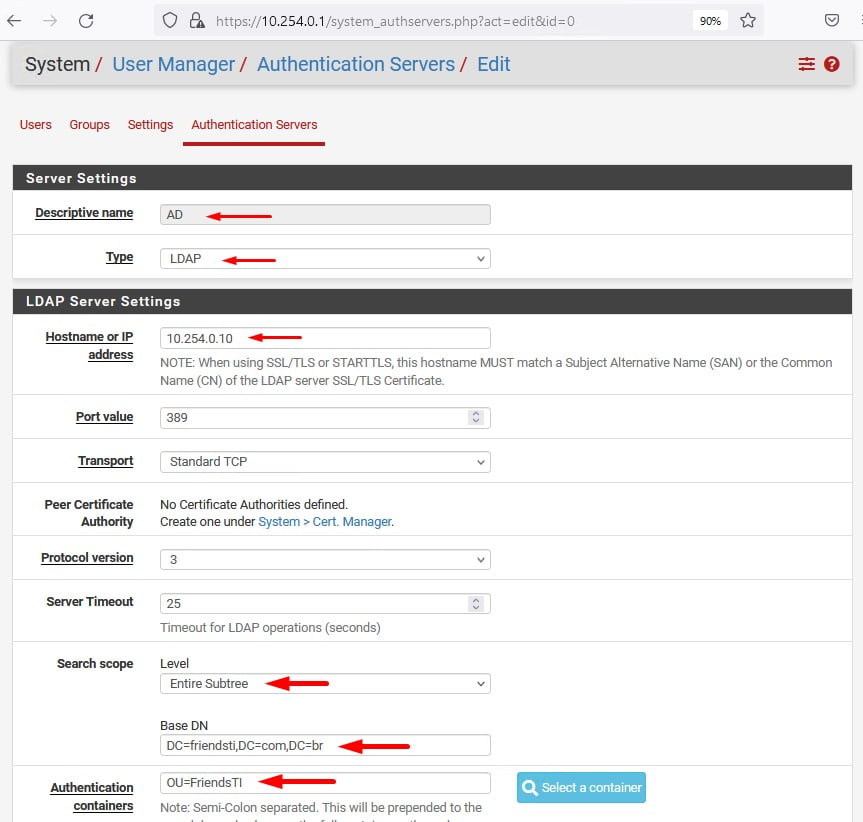

Localize a opção Authentication Servers e conforme demonstrado através dos prints abaixo preencha os campos a seguir:

Descriptive name: AD (O nome que deseja descrever a integração)

Type: LDAP ( Obviamente iremos utilizar LDAP para esta configuração)

Hostname or IP address: 10.254.0.10 (Endereço IP do servidor de Active Directory)

Search scope:

Level – Entire Subtree (Aqui você precisa selecionar na opção Level a opção Entire Subtree para que a consulta possa ser realizada com base na OU que você irá especificar.)

Base DN – DC=friendsti,DC=com,DC=br (Neste tutorial utilizamos o dominio friedsti.com.br portanto você deve preencher conforme demonstrado na figura caso o seu seja similar.)

Authentication containers: OU=FriendsTI (Neste tutorial iremos “verificar” todos objetos de usuário que estão abaixo da OU FriendsTI, ou seja conforme demonstrado as demais OU serão “acessadas”)

Bind anonymous – Remova o Flag ( Quando removido o flag as demais configurações irão aparecer)

Bind credentials: CN=svc.pfsense,OU=Users,OU=SaoPaulo,OU=Brasil,OU=FriendsTI,DC=friendsti,DC=com,DC=br ( Conforme verificamos no atributo do usuário svc.pfsense que foi criado para a autenticação LDAP copie e cole o distinguishedName aqui e em seguida digite a senha deste usuário.)

As demais configurações neste tutorial não serão abordadas, portanto clique em salvar.

Agora para testar a autenticação junto ao seu Active Directory que acabamos de configurar basta clicar na aba Diagnostics e em seguida em Authentication.

Selecione o nome que deu na configuração que no meu caso é AD e em seguida digite qualquer usuário e senha que esteja dentro da OU especificadas, aqui utilizei o próprio usuário de serviço.

Caso o teste de autenticação tenha sido concluído com sucesso, siga para as próximas configurações.

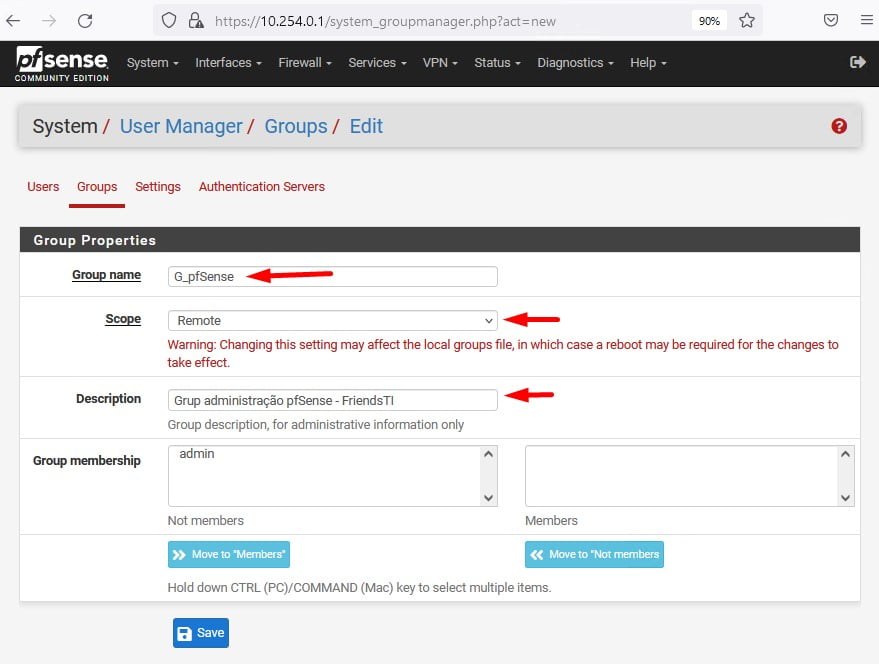

Agora iremos criar o grupo que tem as permissões de administração do pfSense com base no grupo já existente em seu Active Directory.

Group Name: G_pfSense (Nome exato do grupo do Active Directory)

Scope: Remote (Existem apenas duas opções, selecione Remote)

Description: Escreva a descrição que desejar.

Após preenchido estas configurações clique em salvar.

Observe na tela que o grupo foi criado, clique no lápis para que possamos edita-lo adicionando as permissões necessárias.

Ao clicar para editar observe que a janela tem uma “cara diferente”, agora temos a opção Assigned Privileges, clique em Add

Uma nova tela será apresentada, localize WebCfg – All pages e em seguida clique em salvar.

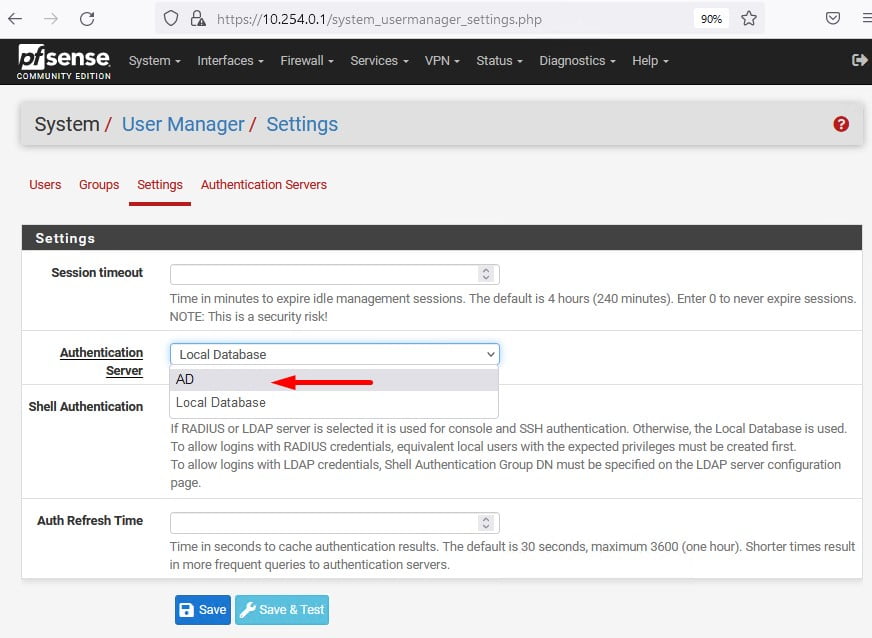

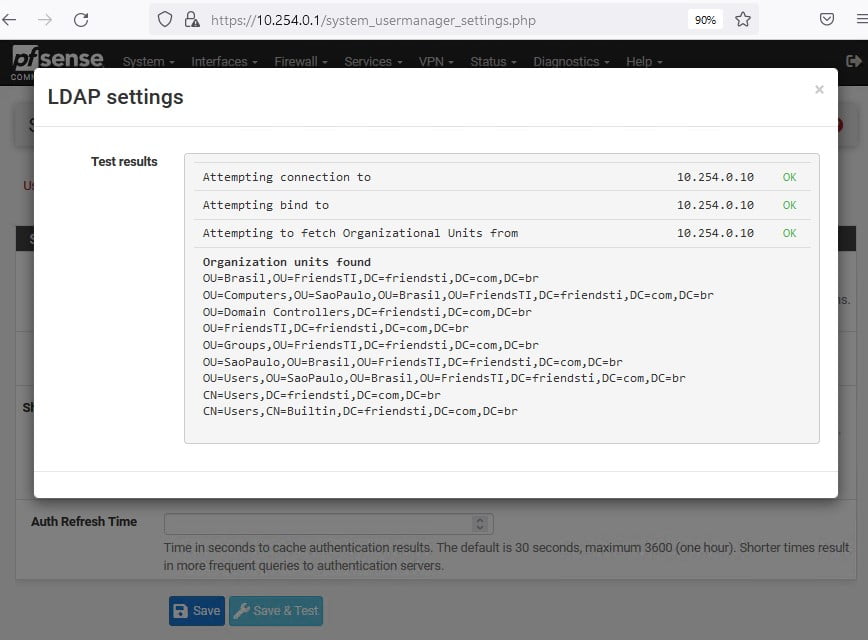

E para concluir a configuração ainda em User Manager clique em Settings e na opção Authentication Server selecione AD (Nome da configuração do Active Directory que realizamos alguns passos atrás)

Clique em Salvar e Testar, caso esteja tudo correto você deve ver algo parecido com o print abaixo;

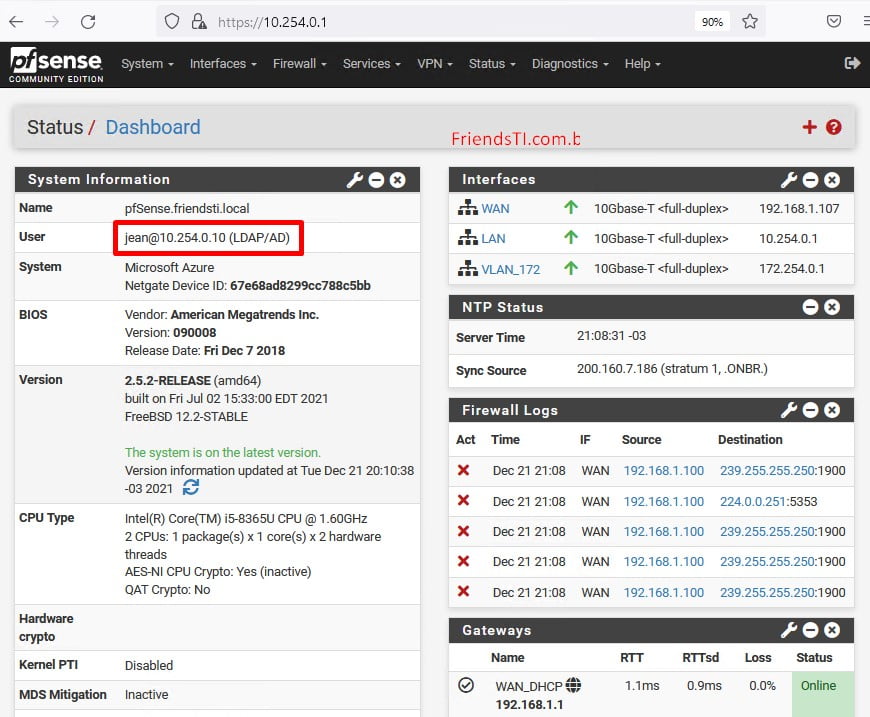

Agora com um usuário que faça parte do grupo G_pfSense realize a autenticação no Web Config do seu pfSense e observe o User que está conectado.

Caso um usuário que não faça parte do grupo G_pfSense tente realizar o login em seu pfSense a seguinte mensagem será apresentada;

Se você seguiu corretamente estes passos será possível a autenticação em seu pfSense através de usuários do seu active directory.

Caso tenha algum problema e não tenha tido sucesso nos testes, recomendo que leia atentamente este tutorial novamente e consulte a documentação de referencia abaixo.

Referências:

Active Directory LDAP Example

https://docs.netgate.com/pfsense/en/latest/recipes/external-authentication.html#active-directory-ldap-example

Gostou? Curta e compartilhe!

Duvidas, críticas ou elogios deixe nos comentários!

Veja também:

TUTORIAL: COMO CRIAR NAT NO PFSENSE

DICA: PING EXTERNO NA WAN DO PFSENSE